以下文字只是記錄我做的一個小實驗,沒有代碼和程序,沒有興趣者請退散。

在“

用TCPMon驗證Web應用的安全性隱患”中談到,http基本就是明碼,如果用嗅探器獲得http數據包的話,甚多私密信息都被被截獲,下面將記錄這一過程。

下文中提到的嗅探器是Wireshark,這是一個優秀的免費軟件,您可以從

wireshark官方網站 得到它。

下文中涉及的站點是天涯的用戶登錄頁面(

http://passport.tianya.cn/login.jsp),下面實驗中要用到已經注冊的用戶名test_user2010及其密碼t123456 .

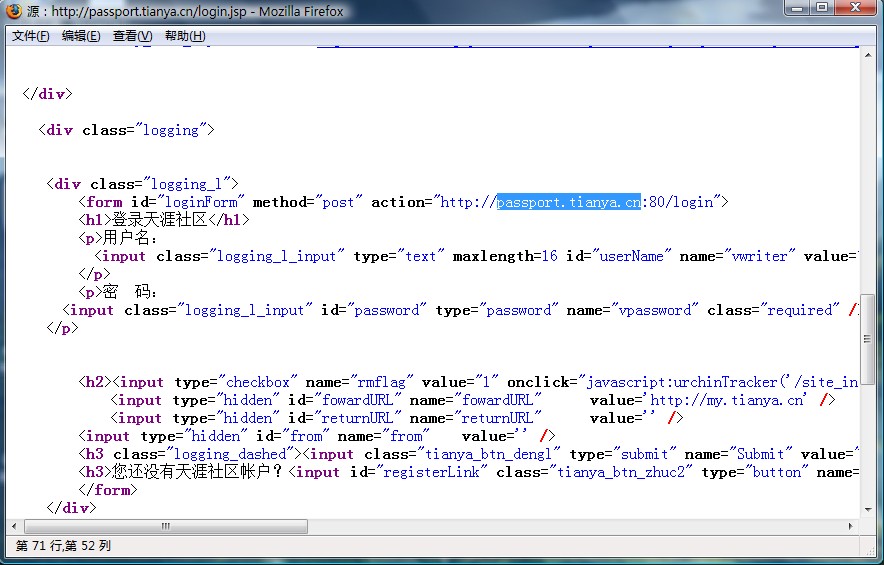

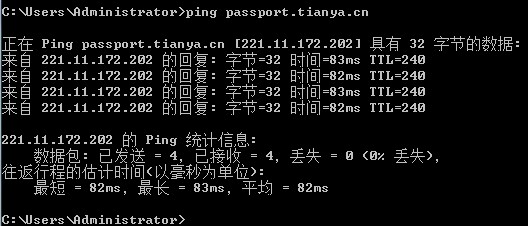

首先,我們要知道本機的IP地址和點擊登錄頁面的登錄按鈕后要向他發出http請求的機器的ip地址,前者用ipconfig就能知道,后者的話需要打開網頁源碼獲取響應服務器的網址,再用ping獲得其IP地址。請參考下圖:

打開網頁源碼獲取響應服務器的網址:

再用ping獲得其IP地址:

到這里,我們知道當我們在登錄頁面輸入用戶名和密碼后,本機192.168.104.173將和221.11.172.202取得聯系。

第二步,我們打開Wireshark,讓它開始監聽網絡數據包,當我們點擊登錄按鈕并登錄成功后再停止監聽。

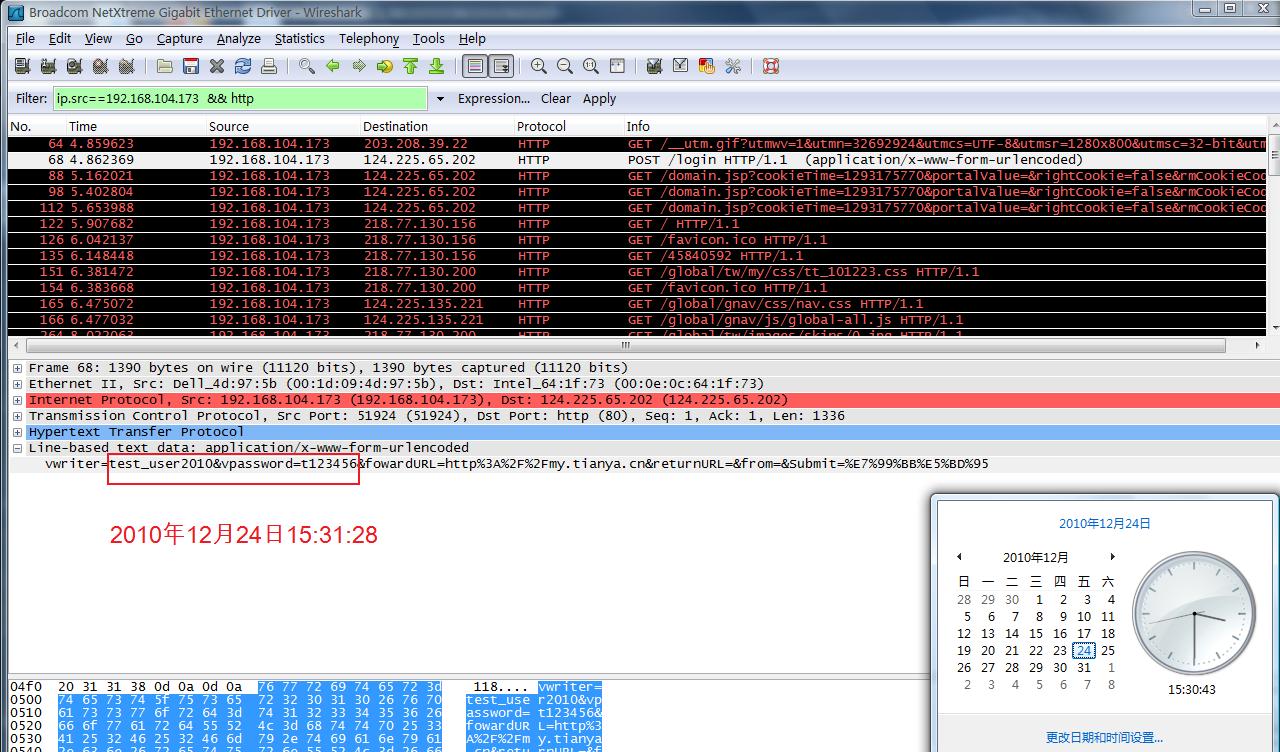

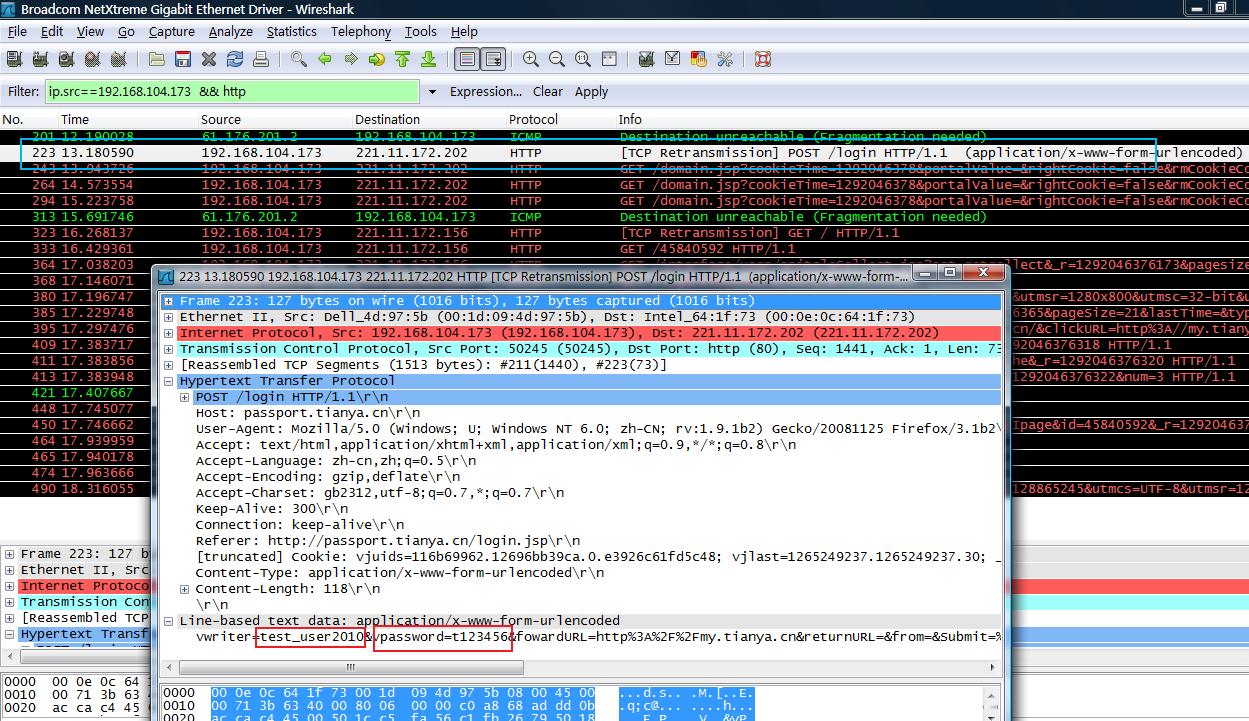

第三步,我們可以從Wireshark的監聽結果中去找想要的數據,為了減小范圍,我們可以在filter中輸入ip.src==192.168.104.173 && http,它表示IP來源是本機IP,使用的協議是http,下面是找到的結果:

在infor一列中,書寫有POST /login http/1.1 (application .....)的一行就是點擊登錄按鈕后發出的http請求,這一行在上圖中用藍色框框起來了。

點擊這一行,彈出的界面中已經把我們輸入的用戶名和密碼都暴露出來了,上圖中用紅色框表示。

好了,到這里實驗就做完了,它表示以Http為基礎的Web世界并不安全,用戶名和密碼不足以保護您的私密信息,所以,很多網站也需要加強安全措施,您自己也盡量不要把隱私信息放到網上。

最后感謝您看完此文。

附:2010年12月24日的截圖