不知道得罪了哪路神仙,收到nagios報警,發(fā)現(xiàn)有個網(wǎng)站有CC攻擊。看樣子,量還不小,把服務(wù)器的負(fù)載都弄到40+了,雖然網(wǎng)站還能打開,但打開也是非常的緩慢。如果不是配置高點,估計服務(wù)器早就掛掉了。看來又是不一個不眠之夜了。

迅速查看一下nginx的訪問日志:

#tail -f access.log

貌似全是像這樣的狀態(tài)。

我先緊急手動封了幾個訪問量比較大的Ip。

- #iptables -A INPUT -s 83.187.133.58 -j DROP

- #iptables -A INPUT -s 80.171.24.172 -j DROP

- ......

|

緊急封了幾個ip后,負(fù)載降了一些了,網(wǎng)站訪問速度有所提升了,但是不一會,又來了一批新的Ip, 受不了了,看來要出絕招了。寫了shell腳本,讓他逮著了,就封。發(fā)現(xiàn)他攻擊的狀態(tài)都相同,每一個攻擊ip后面都有 HTTP/1.1" 499 0 "-" "Opera/9.02 (Windows NT 5.1; U; ru) 的字段,那我們就來搜這個字段。

- #vim fengip.sh

- #! /bin/bash

- for i in `seq 1 32400`

- do

- sleep 1

- x=`tail -500 access.log |grep 'HTTP/1.1" 499 0 "-" "Opera/9.02'|awk '{print $1}'|sort -n|uniq`

- if [ -z "$x" ];then

- echo "kong" >>/dev/null

- else

- for ip in `echo $x`

- do

- real=`grep -l ^$ip$ all`

- if [ $? -eq 1 ];then

- echo iptables -A INPUT -s $ip -p tcp --dport 80 -j DROP

- iptables -A INPUT -s $ip -p tcp --dport 80 -j DROP

- echo $ip >>all

- fi

- done

- fi

- done

|

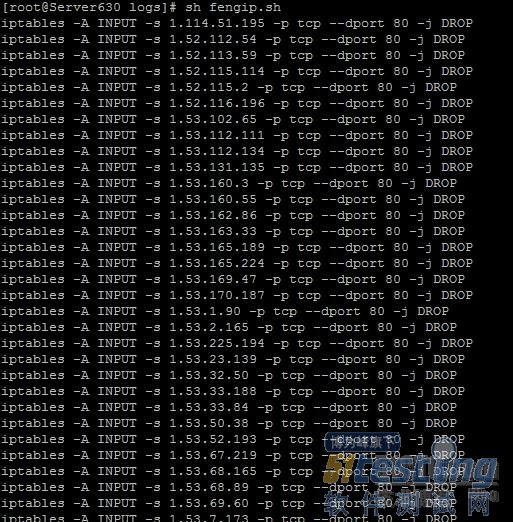

腳本寫好了。如圖

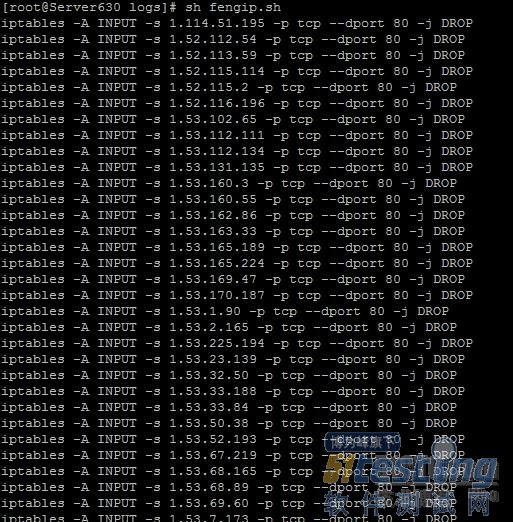

我們來運行一下,運行幾分鐘后,如下圖所示

經(jīng)過半個小時的觀察,服務(wù)器負(fù)載也降到0.幾了,腳本也不斷在封一些CC攻擊的ip。

一直讓他運行著,晚上應(yīng)該能睡個好覺了。

下來我們來對腳本進(jìn)行解釋一下。

- #vim fengip.sh

-

- #! /bin/bash

- Touch all #建立all文件,后面有用到

- for i in `seq 1 32400` #循環(huán)32400次,預(yù)計到早上9點的時間

- do

- sleep 1

-

- x=`tail -500 access.log |grep 'HTTP/1.1" 499 0 "-" "Opera /9.02'|awk '{print $1}'|sort -n|uniq` #查看最后500行的訪問日志,取出包含 'HTTP /1.1" 499 0 "-" "Opera/9.02' 的行的ip并排序,去重復(fù)

- if [ -z "$x" ];then

- echo "kong" >>/dev/null #如果$x是空值的話,就不執(zhí)行操作,說明500行內(nèi),沒有帶 'HTTP/1.1" 499 0 "-" "Opera/9.02' 的行

- else

- for ip in `echo $x` #如果有的話,我們就遍歷這些ip

- do

- real=`grep -l ^$ip$ all` #查看all文件里有沒有這個ip,因為每封一次,后面都會把這個ip寫入all文件,如果all文件里面有這個ip的話,說明防火墻已經(jīng)封過了。

- if [ $? -eq 1 ];then #如果上面執(zhí)行不成功的話,也就是在all文件里沒找到,就用下面的防火墻語句把ip封掉,并把ip寫入all文件

- echo iptables -A INPUT -s $ip -p tcp --dport 80 -j DROP

- iptables -A INPUT -s $ip -p tcp --dport 80 -j DROP

- echo $ip >>all

- fi

- done

- fi

- done

|

腳本很簡單,大牛略過啊。。。

有什么不明白話,歡迎一起探討學(xué)習(xí)。